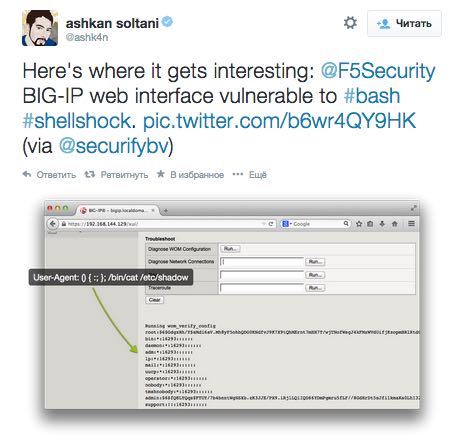

Эксперт по безопасности Ашкан Солтани обнаружил подверженность веб-интерфейса F5 Big-ip уязвимости bash, обнародованной сутки назад:

Злоумышленники прямо сейчас целенаправленно сканируют подсети IP-адресов в поиске уязвимых веб-серверов. Александр Лямин, генеральный директор и основатель Qrator Labs, рассказал Roem.ru, что это обозначает:

Виновник торжества — Bash — по умолчанию используется в большинстве Linux и BSD систем, что делает уязвимость чрезвычайно опасной. Но даже если вы не используете Linux, BSD и Mac OS X на собственных серверах, вы всё равно можете пострадать от CVE-2014-6271 и CVE-2014-7169. Уязвимости подвержен Web-интерфейс администрирования целого ряда сетевых устройств (маршрутизторы, роутеры, гаджеты с удаленным управлением), одно из которых может быть и в вашей инфраструктуре. При этом для эксплуатации уязвимости веб-интерфейса не требуется вводить корректный логин и пароль.

Мы поймали за хвост живой ботнет уже написанный для x86 и MIPS, который посредством этих уязвимостей распространяется со скоростью калифорнийского пожара. Уязвимость вчера — ботнет сегодня. На 21:00 25 сентября в ботнете было несколько десятков тысяч участников.

Qrator Labs и их партнёры из Wallarm (защитные решения для веб-приложений) поясняют:

Хакеры могут взламывать веб-приложения, использующие в работе популярный интерфейс CGI, и выполнять на уязвимой системе произвольные команды. В некоторых случаях атака может быть произведена через протоколы SSH (используется для удаленного управления) и DHCP (применяется для раздачи клиентам IP-адресов).

Александр Лямин считает, что «Shellshock по своим последствиям уступает только нашумевшей уязвимости HeartBleed, и о Shellshock мы будем слышать еще многие годы». Достанется серверам, маршрутизаторам (включая домашние роутеры), рабочим компьютерам на на OS X и Linux.

Специалисты рекомендуют: Немедленное обновление используемой версии Bash или замена Bash на альтернативный интерпретатор. Ограничение доступа к уязвимым сервисам и устройствам. Для веб-приложений: отключение функционала, реализованного через интерфейс CGI, фильтрация пользовательского ввода, фаервол.

Эксперты предупреждают, что заметная часть подключаемых к сети устройств навсегда останется уязвимой, даже после того, как к Shellshock будут написаны соответствующие патчи. Например использующиеся, морально устаревшие, и потому неинтересные своим производителям: роутеры, NAS, веб-камеры, возможно так и не дождутся новых прошивок. Что делает судьбу Shellshock поинтереснее серверной истории HeartBleed.

Добавить 7 комментариев

Аааа паника паника. Если «интерфейс управления сетевым устройством» торчит наружу — это уже критично, и, весьма вероятно, абузилось уже не раз в прошлом; обычно такие вещи всё-таки firewall’ят и паролят . DHCP-вектор хуже, IMHO, но далеко не все дистрибутивы/операционки подвержены.

В защиту паникеров: тут не все векторы описаны. Помимо CGI, это еще и git/svn например.

Яр, DHCP неприятен, но локален с регулярностью выше чем зафильтрованный web-managment разных железок. Особенно консьюмерских железок, которые не обновляются приблизительно никогда. DHCP+CGI это вообще сладкая парочка, и именно поэтому PANIC++.

У кого есть под рукой для проверки: DHCP не позволяет телефон поиметь? Андроид, iOS, вот это вот все?

DHCP плох тем, что выставленный под скамейку в мегамолле коробок с точкой доступа ZARA_FREE_WIFI ( и йотским яйцом впридачу, чтобы ничего не заподозрили) потенциально может собрать мобильный/ноутбучный ботнет за один световой день. Консумерские железки — у меня нет статистики, поэтому я не буду говорить «большинство», но я не видел ни одной железки, в которой шеллом был бы bash. Чаще всего я видел busybox или что-то лёгкое, bash — свинка по памяти, и оверкилл по фичам.

это где это в BSD шеллом по дефолту bash? у линупсов да, а у BSD sh/csh.

Android и iOS не уязвимы, т.к. там нет bash в стандартной поставке. Пишут, что нечто связанное с jailbreak для iOS — Cydia — ставит bash, но сильно сомневаюсь, что DHCP клиент в iOS после этого начинает его использовать.