OpenNet.ru сообщает, что в OpenSSL обнаружена критическая уязвимость, которая может привести к утечке закрытых ключей:

В OpenSSL выявлена одна из самых серьёзных уязвимостей (CVE-2014-0160) в истории проекта, затрагивающая огромное число сайтов, серверных систем и клиентских приложений, использующих OpenSSL 1.0.1 для организации обмена данными через защищённое соединение. Суть проблемы проявляется в возможности доступа к 64Кб памяти клиентского или серверного процесса с которым установлено шифрованное соединение.

Практическая опасность уязвимости связана с тем, что в подверженной утечке области памяти могут размещаться закрытые ключи или пароли доступа, которые потенциально могут быть извлечены удалённым злоумышленником. При удачном проведении атаки злоумышленник может получить содержимое ключа, используемого для организации шифрованного доступа к серверу, и организовать перехват на транзитном узле защищённого трафика. Также не исключена утечка паролей, идентификаторов сессий и других закрытых данных клиентских приложений при попытке их соединения с подконтрольными злоумышленникам серверными системами.

US-CERT of the Department of Homeland Security предупреждает, что уязвимость позволяет атакующей стороне удаленно извлекать участки памяти удаленной системы по 64Kb за раз.

По версии Ars, до 2/3 веб-серверов в интернете, использующих HTTPS, подвержены риску утечки конфиденциальных данных (паролей и ключей).

Gandi, один из больших европейских хостинг-провайдеров, сообщает клиентам, что его PaaS система была уязвима к атаке, дыру они уже закрыли, но чуть позже дадут клиентам рекомендации относительно замены ключей. Владельцы VPS должны сами позаботиться об апдейтах.

СloudFlare сообщает, что они были проинформированы о проблеме заранее, и закрыли дыру на прошлой неделе.

LastPass сообщает, что пароли пользователей не были в опасности, т.к. внутри HTTPS данные пользователей передаются еще раз зашифрованными приватным ключем пользователя, доступа к которому сам LastPass (и соотв. сервера с их памятью) не имеют.

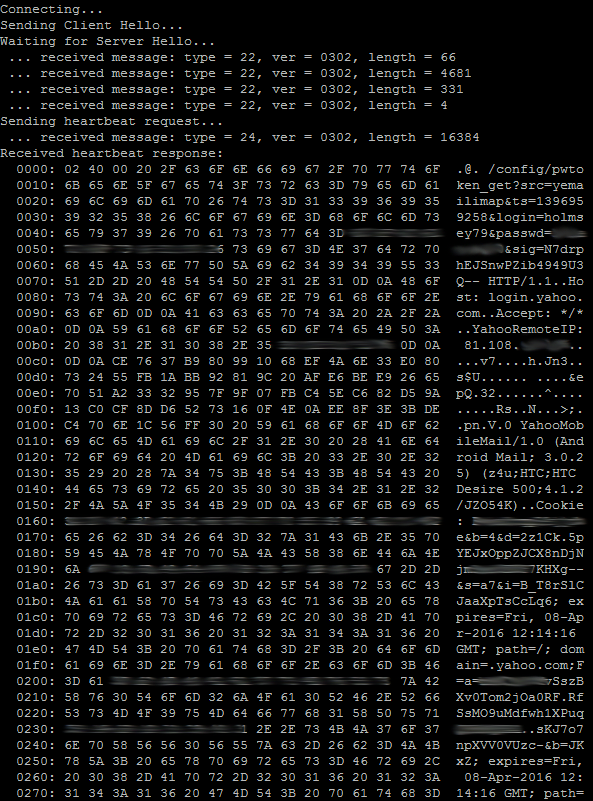

Хакеры из компании Fox-IT продемонстрировали эксплуатацию уязвимости на серверах Yahoo, откуда смогли извлечь пароли пользователей. За 5 минут работы скрипта, исследователи смогли, по их словам, извлечь 200 паролей: "Ok, ran my heartbleed script for 5 minutes, now have a list of 200 usernames and passwords for yahoo mail...TRIVIAL!".

Согласно «тесту из интрнетов», Роем сейчас вне опасности:

Суть атаки для не самых маленьких (англ.) — http://vimeo.com/91425662