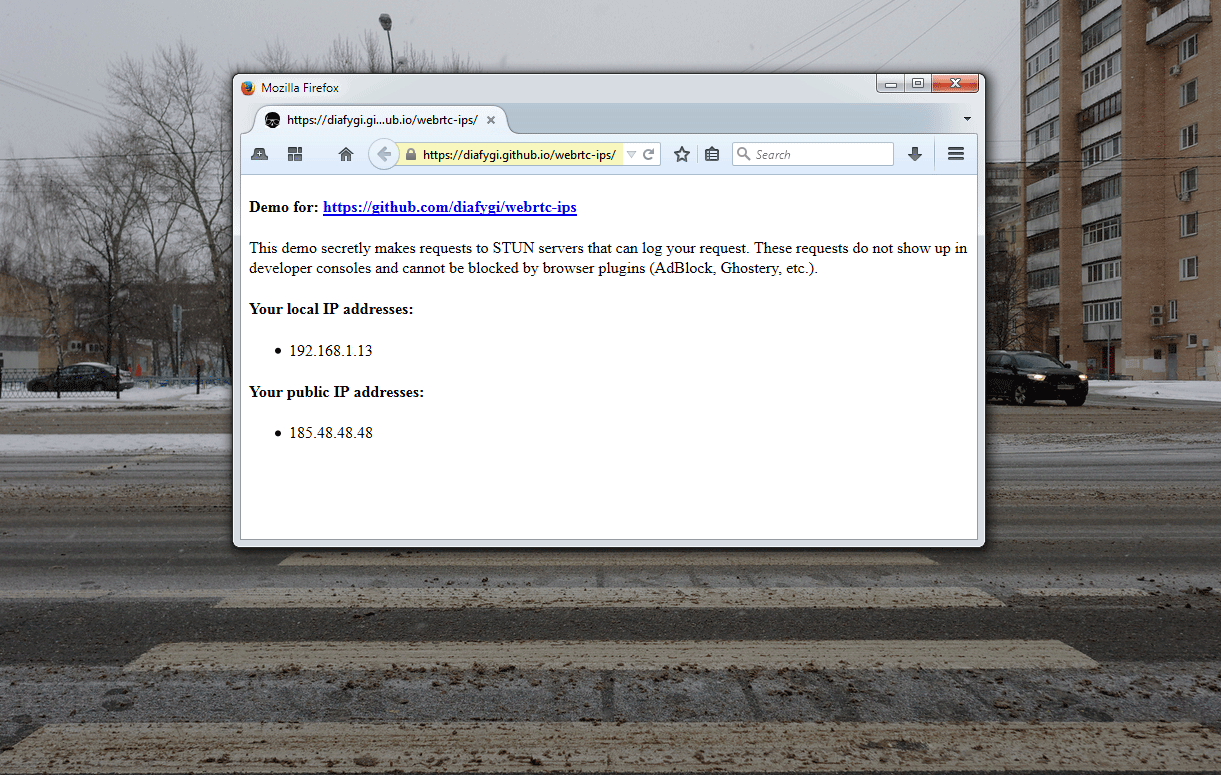

OpenNet пишет о проблеме с безопасностью в технологии WebRTC, которая позволяет определить внутренний IP-адрес пользователя на внешнем сайте:

(публичный адрес на картинке был изменен в графическом редакторе)

OpenNet продолжает:

Метод достаточно прост в реализации и основывается на особенностях работы механизма STUN, используемого в WebRTC для организации соединения к системе, выходящей в Сеть через транслятор адресов. Протестировать работу метода можно на данной странице, на которой будет показан текущий intranet-адрес. Метод работает в Chrome и Firefox.

Информация о внутреннем адресе может использоваться злоумышленниками для атаки на беспроводные маршрутизаторы, пишет OpenNet. Кроме того:

Информация также может использоваться рекламными сетями для скрытого отслеживания перемещений пользователя по сети, так как запросы от STUN-сервера не фигурируют в web-консоли и не могут быть заблокированы такими дополнениями, как AdBlockPlus и Ghostery.

Добавить 1 комментарий

Интересно про CSRF, можно реально брать под контроль роутеры, но под каждый роутер нужно писать свой сплоит и не каждый роутер подвержен CSRF атаке.

Правда, если мы говорим про атаку на роутеры, нам webrtc не сильно то и помогает, т.е. заслуга webrtc тут небольшая. Он просто даёт точный локальный IP. Т.к. у большинства локальных пользователей роутеры и так на 192.168.x.1, атака реальна и без уязвимости в webrtc.

Другими словами, возможность захватить роутер есть и без webrtc реализации. И она была всегда, как только эти роутеры появились и локальный пользователь залез в сеть с любого браузера.